TrickBot Malware kann nun auch Linux-Geräte infizieren – so prüfst Du!

In diesen tagen müssen wir uns also nicht nur mit BootHole plagen, sondern nun kann auch noch die berüchtigte TrickBot Malware Linux-Geräte infizieren. TrickBot ist ein Banking-Trojaner, der Anmeldedaten, persönliche Daten und so weiter stiehlt. Auch weitere Malware kann der Trojaner installieren.

Dabei ist die Malware in Module unterteilt und eines davon wurde nun auf Linux portiert. Genauer gesagt ist es das Modul Anchor_DNS, das zu Anchor_Linux wurde.

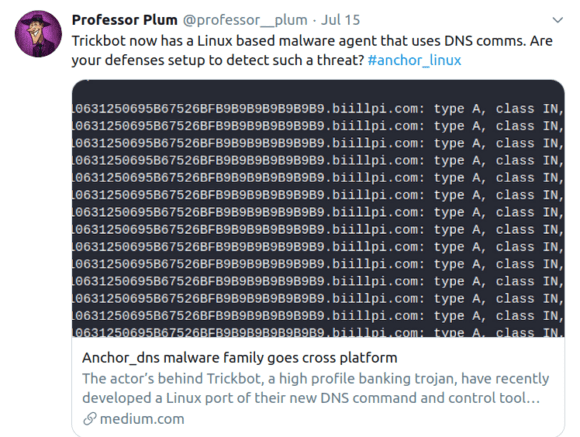

Gefunden wurde die Linux-Version von einem Hacker, der für stage2sec.com arbeitet und sich auf Twitter Professor Plum nennt (Link zu Twitter).

Der Schadcode kommt wohl oft als Teile einer Zip-Datei und es ist eine Hintertür in Linux-Installationen. Sobald der Schadcode ausgeführt wird, richtet er einen Cronjob ein, der die Malware dann jede Minute aufruft. Das haben die Experten von Intezer analysiert. Der Cronjob sieht wie folgt aus:

*/1 * * * * root [Dateiname]

Anchor_Linux holt sich dann die öffentliche IP-Adresse des Hosts und kommuniziert dann mit dem C2-Server (Command & Control).

Was macht TrickBot mit meinem Rechner?

Zuerst kommt anchor_linux. Dann wird mit dem Befehl uname Hostname und Linux-Version ermittelt. Auch die Linux-Version wird beachtet. An diese Informationen wird die öffentliche IP-Adresse plus die Payload angehängt. Die ganze Sache wird Hex-kodiert und dann mit der C2-Domain verbunden. In diesem Fall handelt es sich um die Domain biillpi.com. Der Server antwortet dann mit einigen A-Records, in denen sich eine kodierte Antwort befindet.

Der Security-Experte schreibt, dass die Malware derzeit hauptsächlich als Dropper agiert. Sie lädt einfach Software herunter und führt sie aus. Die Payload wird unter /tmp/<15 zufällige Zeichen> abgelegt und via sh ausgeführt.

An dieser Stelle musst Du aber auch wissen, dass die Malware benachbarte Windows-Rechner via SMB-Freigaben und IPC infizieren kann. Eine Windows-Malware befindet sich also innerhalb von Anchor_Linux. Um sein Schindluder zu treiben, benutzt die Malware das Open-Source-Projekt libsmb2.

Sicherheitsexperten glauben, dass es sich um eine frühe Version der Malware handelt. Sie rechnen damit, dass es hier noch weitere Entwicklungen geben könnte.

Du findest die komplette Analyse von Professor Plum (Waylon Grange) bei Medium.

An anderer Stelle ist zu lesen, dass Du die Malware erkennst, wenn Du nach einer Datei /tmp/Anchor.log suchst. Natürlich lohnt es sich auch, seine Crontabs zu überprüfen, wenn Du den Verdacht hast, dass Deine Maschine infiziert ist.

Sei also immer vorsichtig, auf was Du klickst, was Du öffnest und was Du installierst. Das ist ein nicht zu unterschätzender Schutz!

Schnäppchen!

Du suchst ein günstiges VPN? Dauerhaft günstige Angebote. Bei manchen Anbietern bekommst Du bis zu 83 % Rabatt plus 3 Monate kostenlos.

Auf der Schnäppchen-Seite findest Du auch Deals für Spiele, E-Books und so weiter.

Okay, das wirft doch die Frage auf, ob es grundsätzlich jetzt auch an der Zeit ist für Linux einen Virenscanner zu benutzen, oder?

Kommt wohl darauf an, aus welchen Quellen Du Software installierst …

Hm...

Das müsste doch eigentlich bedeuten, dass ich:

1. auf der Firewall allen ausgehenden Traffic zu Port 53 der **nicht** von meinem DNS kommt per DNAT auf meinen DNS umbiege damit eventuell infizierte Rechner nicht direkt mit ihrem C2 reden können, und

2. dann als meinen DNS ein pihole einsetze, auf dem ich die "böse domain" blocke, und dadurch dann

3. an den DNS abfragen infizierte Rechner erkennen kann

oder liege ich da falsch?

Für diesen Fall ja. Aber wie gesagt, gehen die Experten davon aus, dass es sich um eine Art "Testversion" handelt. Sobald die Angreife mehrere Domains einsetzen, wird es komplizierter.

Ich schätze, dass die Block-Listen von Pi-hole zeitnah aktualisiert werden. Deswegen aktualisiere ich mein Pi-hole auch regelmäßig.

Via Cronjob hoffentlich

🙂 … alles, was sich irgendwie automatisieren lässt, bekommt einen Cronjob.

Ich mache das meist so: ist etwas neu, führe ich es eine Weile manuell aus, weil ich sehen will, ob es Probleme gibt. Wird Aufgabe XYZ für gut und stabil befunden, erledigt ein Cronjob die Arbeit …

Du meinst, der "cron job" ist ein scheduled play in deinem ansible tower der das dann automagisch auf allen hosts im datacenter zugleich erledigt...

Die besagte cron Zeile lässt sich nicht ohne root-Berechtigung einfügen.

Auch eine user-crondatei kann nicht einfach einen Prozess als root starten.

Der Nutzer muss demnach als root oder per sudo die ZIP Datei entpacken, was niemand machen sollte.

Oder handelt es sich hierbei um eine mir unbekannte rechte Eskalation?

Der Anwender braucht root-Rechte, ja. Bei Raspberry Pi OS musst Du zum Beispiel kein Passwort eingeben, um mit sudo Befehle auszuführen.

Malware könnte auch versteckt bei einer Installation enthalten sein ...